Merhaba, bu yazıda SCCM/MECM ortamımızın SUP’unun(Software Update Point) SSL ile güvenli bir şekilde çalışmasını sağlayacak konfigürasyonun nasıl yapılabileceğini aktarmaya çalışacağım. Bu işlem tabii ki SUP, WSUS ve client arasında ek bir güvenlik sağlamaktadır. Ayrıca SCCM tarafındaki bazı özelliklerin açılabilmesi için bu konfigürasyonun yapılmış olması gerekmektedir. Bunlara bir örnek; eğer third party software update catalog özelliğini kullanmak istiyorsanız ve WSUS ve SUP rolleriniz aynı sunucuda değilse bu konfigürasyonu yapmanız gerekecektir.

Gereksinimler

- Herhangi bir SCCM/MECM versiyonunda bu işlem yapılabilir.

- 8530 portu ile birlikte 8531 portu da update’lerin dağıtılabilmesi için gereklidir.

Adım 1: Certificate Template Oluşturma

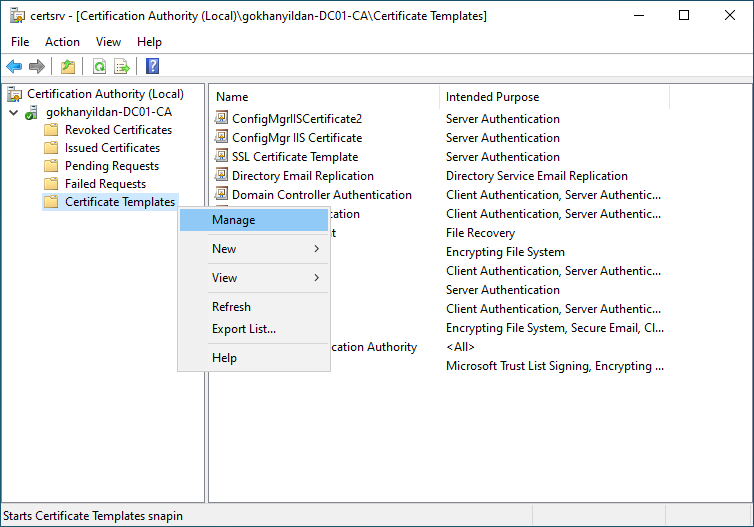

Certificate template oluşturmak için ilk olarak DC’imiz üzerinden Certification Authority’yi açıyoruz.

Ardından açılan pencerede Certificate Templates’e sağ tıklayarak manage’i seçiyoruz.

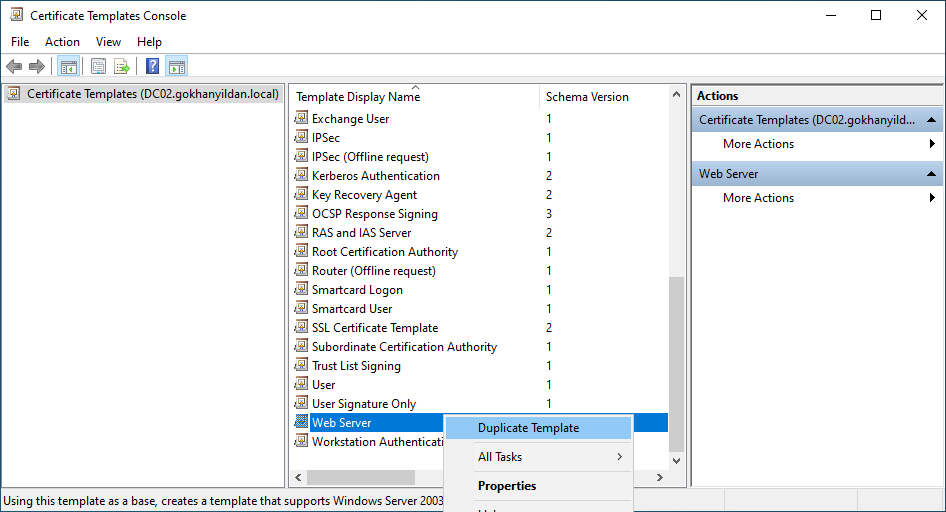

Sonrasında Certificate Template Console açılıyor, buradan Web Server’ı bularak sağ tıklayıp Duplicate Template diyoruz.

Açılan Pencerede Compatibility Settings kısmında yer alan seçeneklerin aşağıdaki görseldeki gibi olduğunu kontrol ediyoruz.

Ardından General sekmesine geçerek buradan yeni sertifika template’imizi isimlendiriyoruz.

Request Handling sekmesinde yer alan “Allow private key to be exported” seçeneğini seçiyoruz.

Security sekmesinde Enterprise Admins’in olduğunu ve Enroll yetkisinin olduğunu teyit ediyoruz.

Ardından yeni bir obje eklemek adına add diyoruz.

Eklememiz gereken obje ya da objeler WSUS ve SUP sunucularımız, eğer bu sunucuların bir security grubu var ise direkt bu grup eklenebilir.

Yoksa object types kısmından computers’ı seçerek makineleri de aratabilir hale getiriyoruz.

WSUS ve SUP sunucularımızı ekliyoruz. Bu rollerimiz bir sunucudaysa direkt bunu ekliyoruz ve Read ile Enroll yetkilerini veriyoruz.

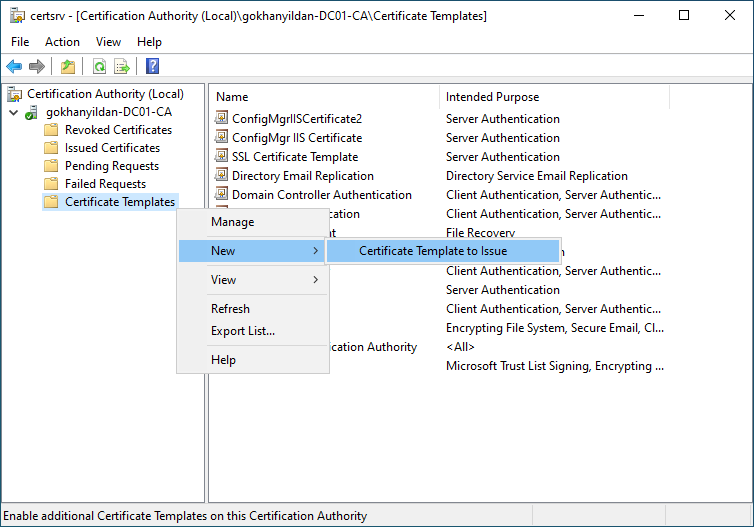

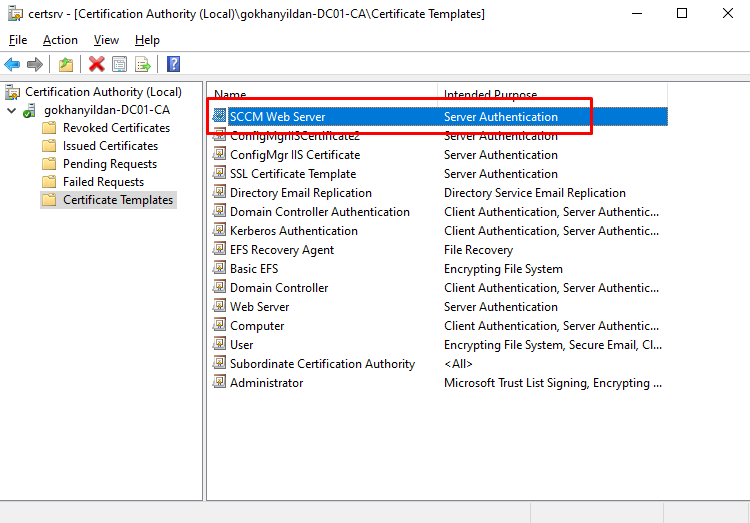

Ardından certification authority penceresinde yer alan certificate templates kısmına sağ tıklayıp New > Certificate Template to Issue seçeneğini seçiyoruz.

Açılan pencere oluşturduğumuz Certificate Template’i seçiyoruz.

Oluşturduğumuz certificate template’i seçerek aktif ediyoruz.

Adım 2: Sertifikayı Request Etmek

Oluşturduğumuz sertifika template’i şimdi WSUS ve SUP sunucularından request etmemiz gerekiyor.

MMC Konsolunu açıyoruz.

File menüsü altından Add/Remove Snap-ins… seçeneğini seçiyoruz.

Açılan pencerede Certificates > Add ile mevcut mmc’ye certificates seçeneğini ekliyoruz.

Computer account için bu eklemeyi yapıyoruz.

MMC konsoluna certificates’i ekledikten sonra personal > certificates’e sağ tıklayıp all tasks menüsünden request new certificate diyoruz.

Açılan pencerede next diyoruz.

Ardından çıkan request certificates menüsünde yeni oluştruduğumuz sertifika template’imizi seçiyor ve properties diyoruz. Zaten bu halde görüldüğü gibi enroll edememekteyiz.

Certificate properties penceresinde alternative name başlığı altındaki type’ı DNS olarak seçerek, WSUS/SUP sunucumuzun FQDN’inin giriyoruz.

Ardından add ile ekliyoruz.

General sekmesine geçerek buradan da request ettiğimiz sertifikamıza bir isim veriyoruz.

Şimdi enroll edebiliriz.

Enrollment tamamlandı.

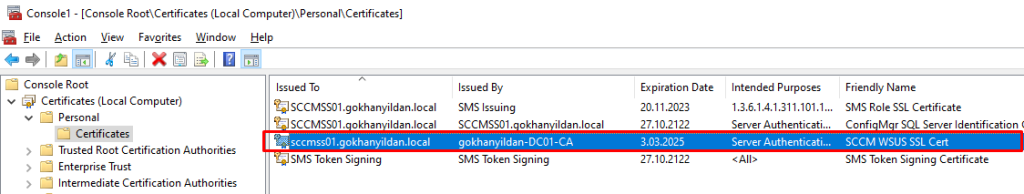

Sertifikamız MMC konsoluna geldiğini vermiş olduğumuz friendly name üzerinden kontrol edebiliriz.

Adım 3: WSUS Administration Üzerinde SSL Konfigürasyonu

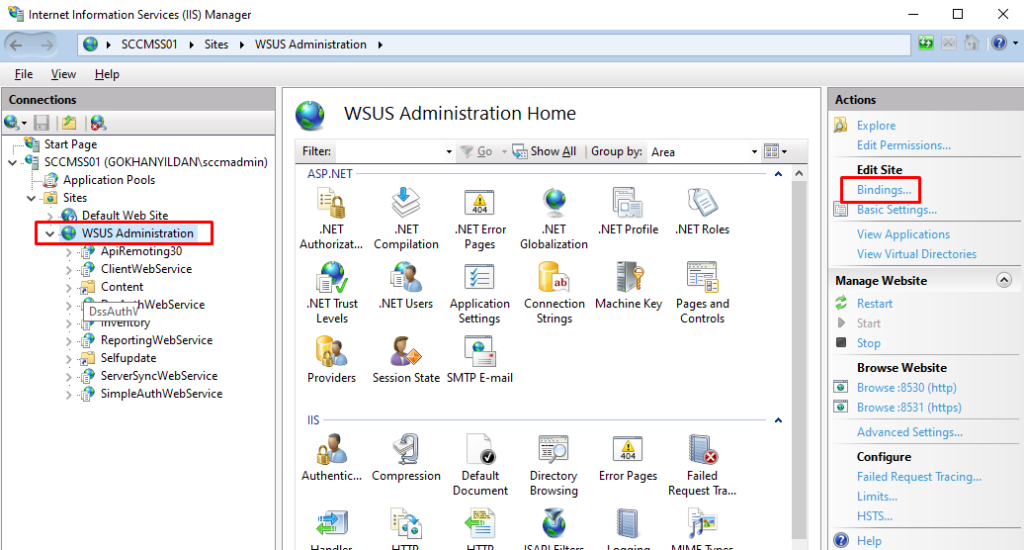

Bu adımda IIS üzerinden WSUS Administration site’ı için SSL’i aktif hale getireceğiz. Bunun için IIS Manager’ı açıyoruz.

Açılan IIS Manager penceresinde sol menüden WSUS Administration’a tıklayarak sağ menüden Bindings… seçeneğini seçiyoruz.

Site Bindings penceresinden https’i seçerek edit diyoruz.

SSL certificate kısmında daha önceden oluşturduğumuz ve isimlendirdiğimiz SSL sertifikasını seçiyoruz ve işlemi tamamlıyoruz.

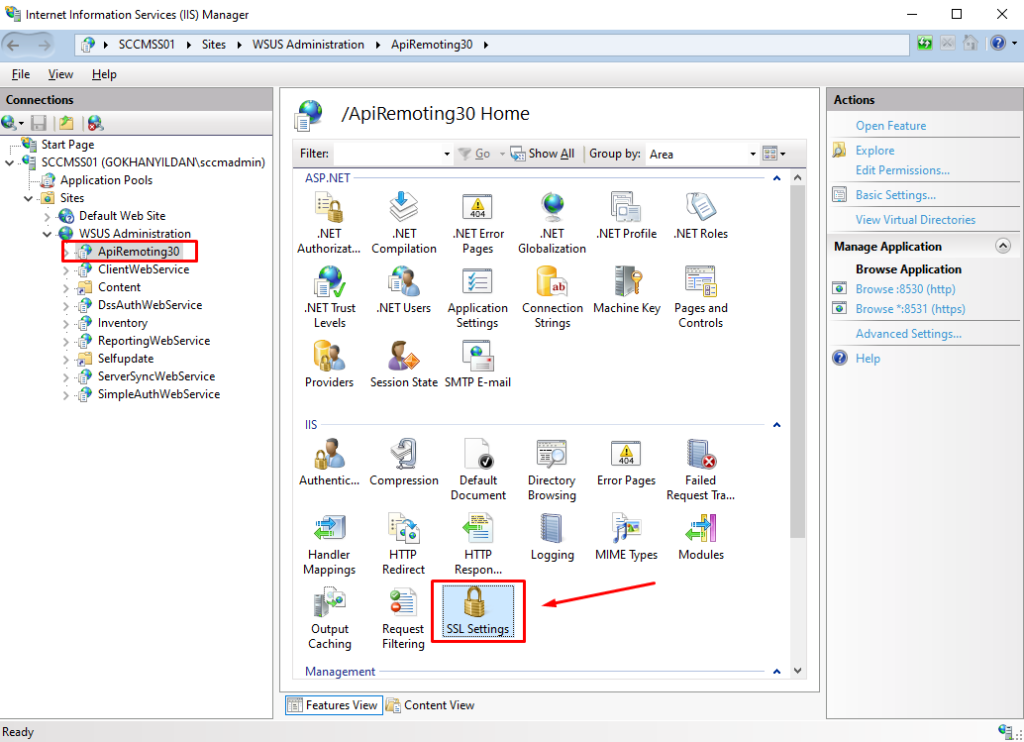

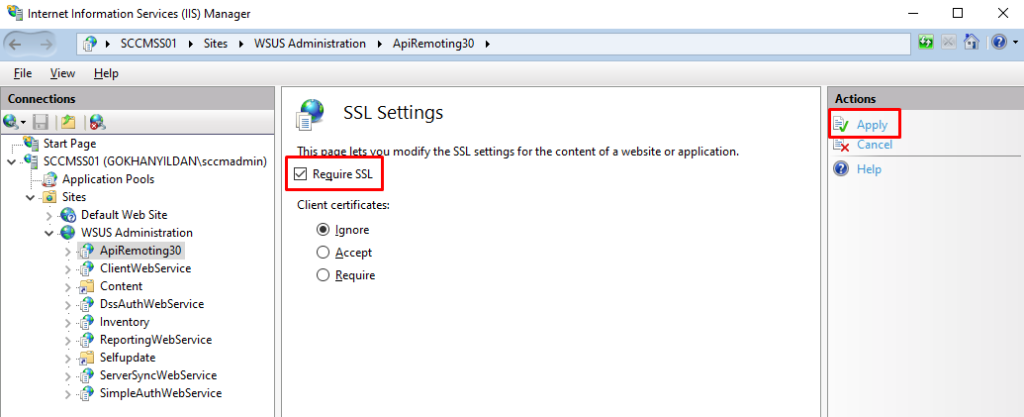

Ardından WSUS Administration altındaki ApiRemoting30 ‘a tıklayarak SSL Settings seçeneğine çift tıklıyoruz.

Require SSL seçeneğini aktif hale getirerek apply diyoruz.

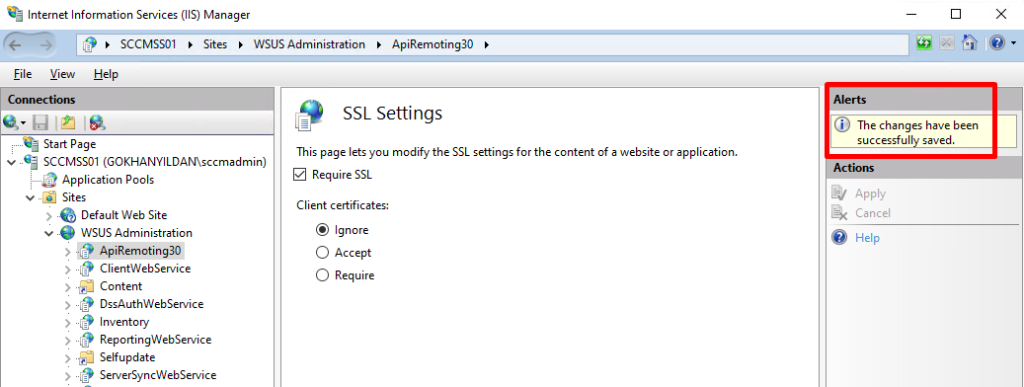

Aşağıdaki görseldeki şekilde değişikliğin kaydedildiğinin bilgisini göreceğiz.

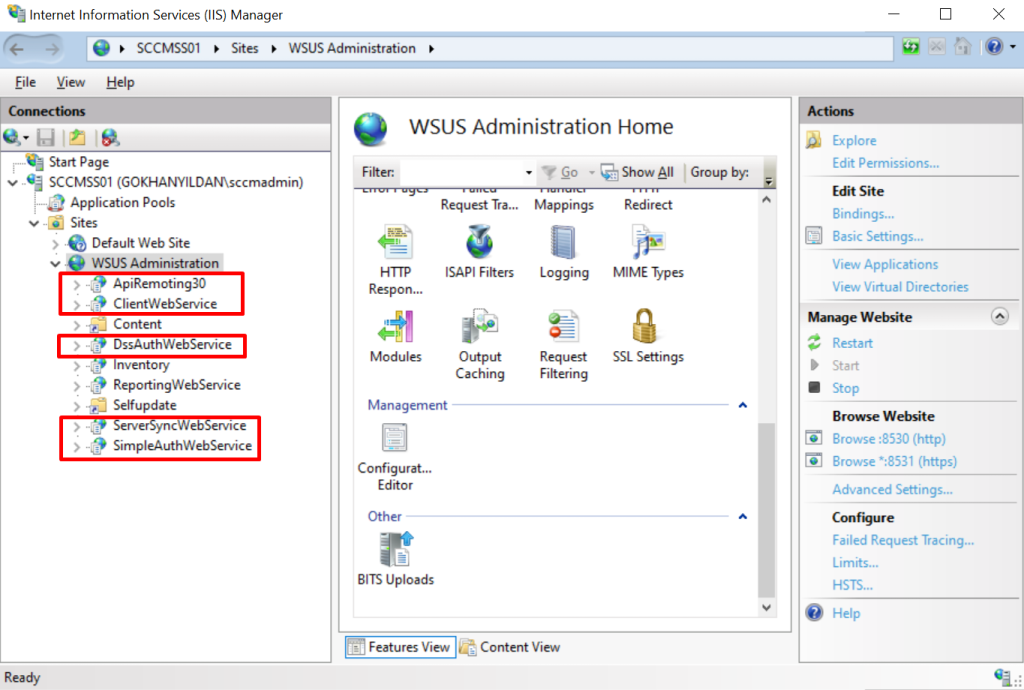

Yukarıdaki işlemi aşağıdaki sitelar için de tekrarlıyoruz.

- ApiRemoting30

- ClientWebSevice

- DssAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

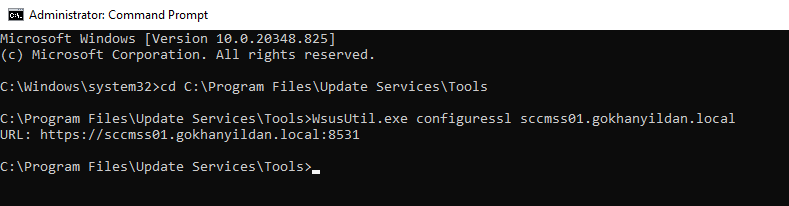

IIS üzerindeki konfigürasyonu bu şekilde tamamladık, son adım olarak C:\Program Files\Update Services\Tools altındaki WsusUtil.exe yi aşağıdaki şekilde çağırıyoruz.

- cd C:\Program Files\Update Services\Tools

- WsusUtil.exe configuressl SunucuFQDN

Adım 4: SCCM Software Update Point’in SSL Konfigürasyonu

Bu adımda Software Update Point’imizi SSL kullanması için gerekli ayarı yapacağız. Bunun için SCCM konsolumuzda Administration > Server and Site System Roles > SUP’un Bulunduğu Sunucu > Software Update Point’e sağ tıklayarak properties diyoruz.

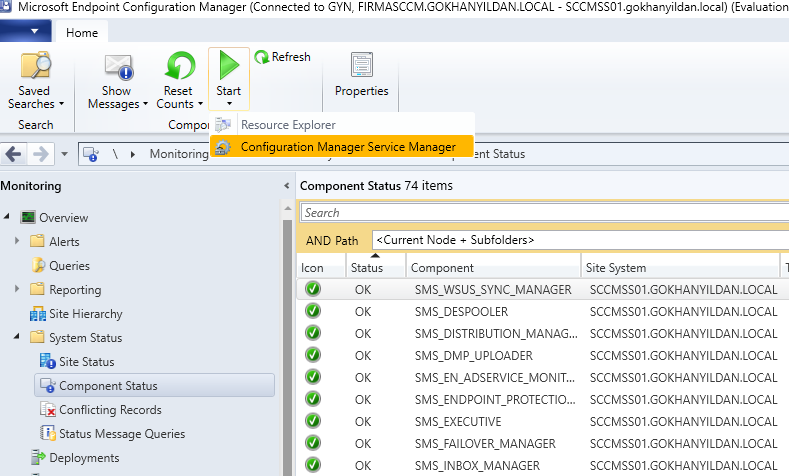

Bu işlemi de tamamladıktan sonra Software Update Point’i restart edebiliriz. Bunun için;

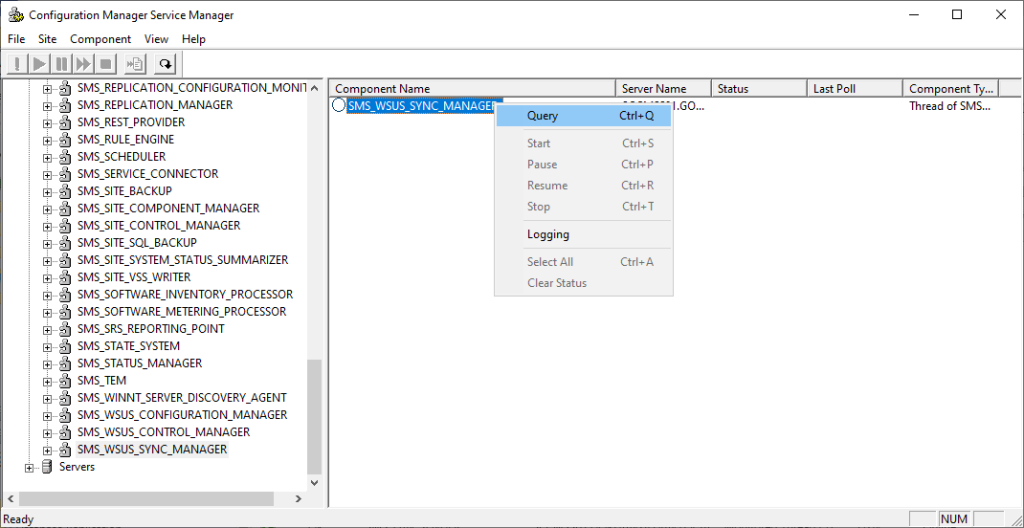

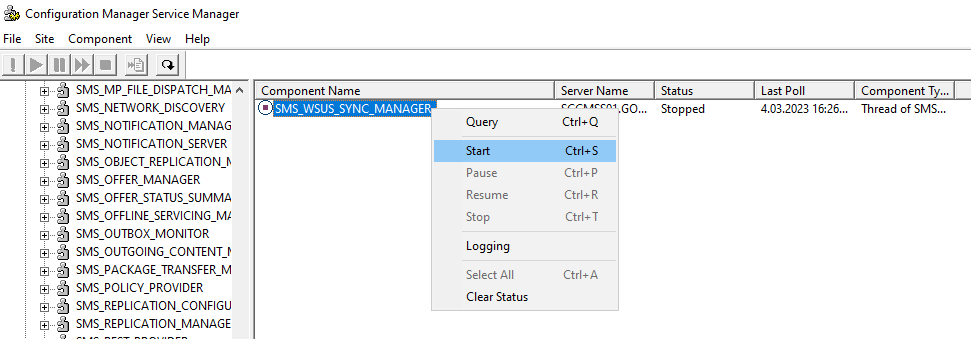

Monitoring > System Status > Component Status’e girdikten sonra üstteki menüden Start > Configuration Manager Service Manager ‘e giriş yapılır.

Açılan pencerede SMS_WSUS_SYNC_MANAGER’e tıklanır ve gelen component’e sağ tıklanarak query yapılır. Ardından stop ve start ile yeniden başlatılır.

Not: Stop ve starttan sonra servisin durumunun görülebilmesi için query yapılmalıdır.

Adım 5.a: Sunucu Tarafındaki Kontrol

Çalışmanın tamamlanmasının ardından sunucu tarafının kontrolü için software update’lerin senkronizasyonun tetiklenmesi yeterli olacaktır.

Adım 5.b: Client Tarafındaki Kontrol

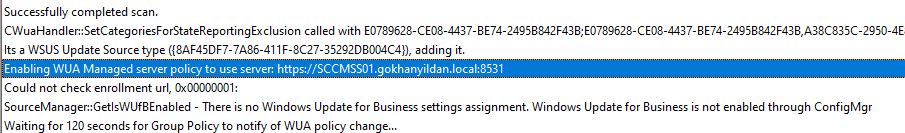

Client tarafında Machine policy cycle ve Software update scan cycle tetiklenir. Ardından WUAHandler.log dosyası altında yeni HTTPS URL’imizin gösterildiği teyit edilir.

Teşekkürler.

Kaynaklar:

How to configure SCCM Software Update point in SSL (systemcenterdudes.com)